现在许多公告厅都提供免费Wi-Fi。为了节省数据,移动用户尽最大努力获得免费Wi-Fi。但是世界上没有免费的午餐。公共场所的Wi-Fi存在很大的安全风险,容易受到恶意攻击。无论是企业、家庭还是运营商,在设计时无线网络安全威胁就已经存在了。

常见无线网络安全威胁

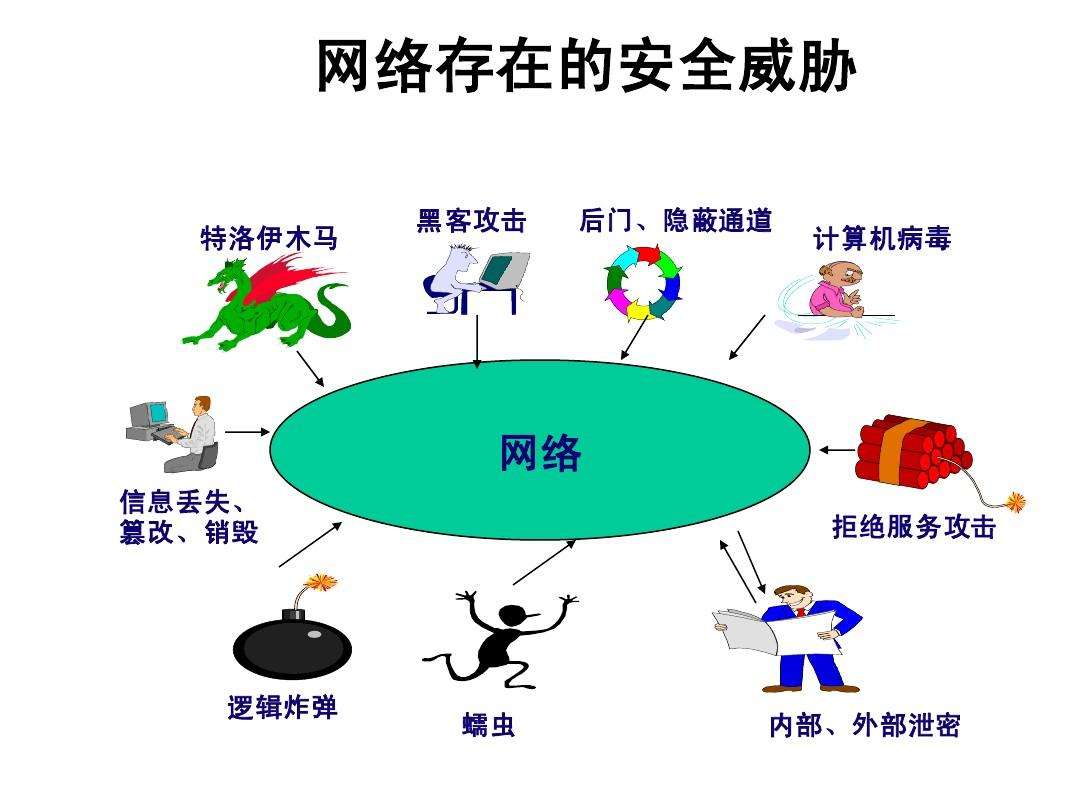

无线网络通过无线电广播的射频信号发送和接收数据。WLAN的传输类型可能会导致黑客访问或损坏数据。潜在的安全风险包括:

1、未经授权使用网络服务

当WLAN设置为开放访问模式时,非法用户可以未经授权使用网络资源。这不仅消耗了宝贵的无线信道资源,而且增加了带宽成本,降低了合法用户的服务质量。然而,未经授权的用户也可能不遵守相关条件并引发法律纠纷。

2、欺骗地址和阻塞会话(中间人攻击)

在无线环境中,非法用户在互联网上拦截合法网站的MAC地址比在有线环境中容易得多。这些合法的MAC地址可用于恶意攻击。

此外,非法用户可以轻松伪装成合法的无线接入点,将合法用户连接到接入点并进入网络,进一步获取合法用户的身份信息,并通过会话防止网络入侵。

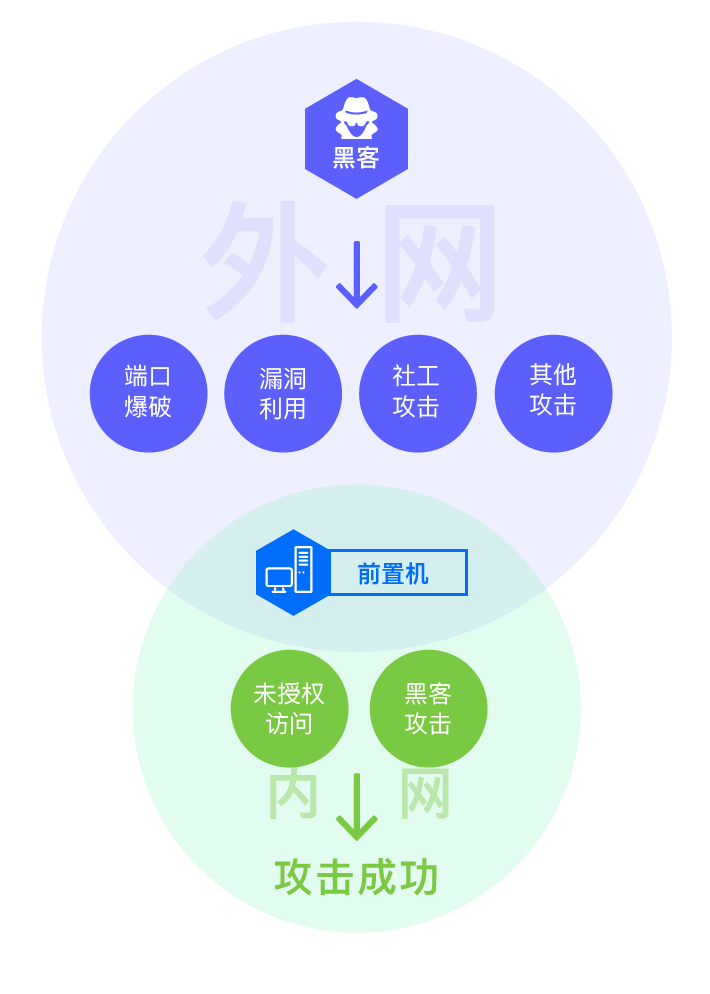

无线网络通常是有线网络的延伸。当攻击者进入无线网络时,入侵者将成为进入其他系统的起点。大多数部署的无线网络都位于防火墙之后,但无线网络的安全风险成为整个安全系统的缺陷。如果无线网络中断,整个网络将暴露给非法用户。

无线网络安全威胁--安全措施

为了解决这些安全问题,所有无线网络都必须添加以下基本安全认证、加密和加密功能:

● 验证用户身份并防止未经授权访问网络资源。

● 为了保护数据完整性和数据传输的隐私,数据应加密。

验证方法如下:

1、打开身份验证。

开放式身份验证基本上是一种空的身份验证算法,允许所有设备向接入点(AP)发送身份验证请求。在开放式身份验证中,客户端使用纯文本传输来映射AP。如果没有加密功能,任何知道Wi-Fi SSID的设备都可以进入网络。如果AP已启用WEP(有线对等加密协议),则WEP密钥将成为访问控制设备。如果没有正确的WEP密钥,即使身份验证成功,设备也无法通过AP传输数据,并且这些设备无法解密AP发送的数据。

开放式身份验证是一种基本的身份验证机制。您可以使用不支持复杂身份验证算法的无线设备。802.11规范中的身份验证用于连接。需要身份验证的设计允许设备快速访问网络,在这种情况下,可以使用开放式身份验证。但是,开放式身份验证无法验证客户端是否有效。无法确认它是黑客还是恶意攻击者。如果使用开放身份验证而不是WEP加密,任何知道Wi-Fi SSID的用户都可以访问网络。

2、共享密钥认证。

此方法类似于开放式身份验证,但有很大不同。如果WEP加密密钥用于开放身份验证,则WEP密钥用于加密和解密数据,但不用于身份验证阶段。共享密钥身份验证使用WEP加密进行身份验证。与开放式身份验证类似,共享密钥身份验证要求客户端和AP具有相同的WEP密钥。AP使用共享密钥身份验证向客户端发送请求数据包。客户端使用本地配置的WEP密钥加密请求文本,并响应后续验证请求。如果AP可以解密身份验证请求并恢复原始请求文本,则AP将使用可访问的身份验证响应响应客户端。

在公钥身份验证中,客户端和AP交换请求文本(纯文本)并加密请求文本。因此,这种身份验证方法容易受到中间人的攻击。黑客可以接收未加密和未加密的问题文本,并从消息中提取共享密钥(WEP)。一旦黑客知道WEP密钥,整个身份验证机制将被破坏,黑客可以自由访问Wi-Fi网络。这是公钥身份验证的主要缺点。