勒索病毒应急处置流程是什么?

1、验证级别

有两种方法可以识别检测勒索软件的方法:

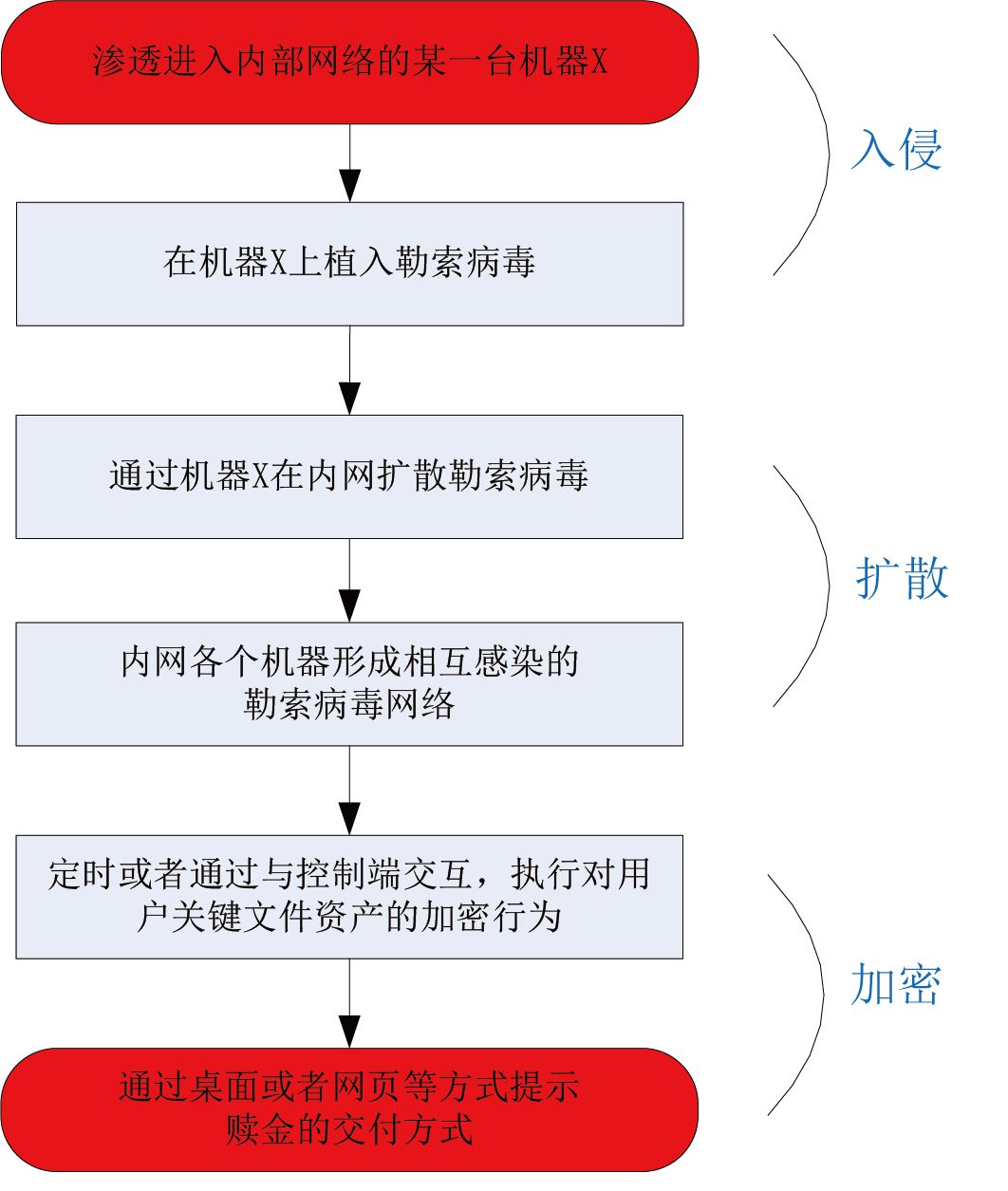

场景1:已感染但未加密

通常,攻击者需要一段时间才能访问内部网络上的特定主机并执行加密操作。如果在这段时间内给出答案,那么完全有可能避免威胁事件的发生。在以下情况下,攻击者可能会在没有加密的情况下被感染:

监控设备警报:当监控系统用于流量分析和威胁监控时,它们会生成大量的警告日志,如“SMB远程溢出攻击”和“弱解密”,这可能表明病毒正在试图传播。

资源使用异常:病毒可以伪装成系统程序,发布攻击包,扫描本地网络的445端口,并消耗大量的系统资源。如果系统进程检测到一个进程被怀疑长期使用CPU或内存,它可能会感染病毒。

场景2:加密感染

在以下情况下,您可能处于受感染和加密状态:

单个异常后缀:勒索病毒运行加密程序并加密某些文件类型。各种类型的勒索病毒包括:加密数十到数百种文件类型,包括图像和数据库文件;如果文件在具有一致异常后缀的文件夹中不可用,则加密这些文件。

Blackmail或生产桌面:勒索软件加密文件的最终目标是在系统可见的位置(如桌面)留下文件提示或请求赎金,以便将勒索软件映像更改为桌面。大多数威胁信息都是英文的,指的是直接被勒索的用户。

2、隐性阶段

检查后隔离勒索软件:隔离和防止其他主机的可能措施(如网络隔离),通过边界控制设备防止网络区域之间的交互。

为了防止勒索软件的传播:及时改进和加固(安全加固)、识别、修复和跟踪漏洞、配置检查。

3、加工阶段

3.1、收集信息;

3.2、IT主管捕获并从主机导入勒索软件;

3.3、获取加密时间和文件后缀名的截屏;

3.4、检查服务器上是否有打开的端口和修补程序更新,并捕获证据;

3.5、查看、捕获或导出服务器当天的安全日志。

4、恢复阶段

业务恢复:从备份中恢复损坏的数据,调整可能影响业务运营的战略。

支付风险:一些获胜的主机可能包含重要信息,公司可能会出于商业原因考虑支付比特币,但无法确认支付是否可以恢复数据。因此,建议公司仔细检查。

解密工具:您可以查看安全供应商针对某些勒索软件病毒发布的解密工具。

5、加强安保

以下领域通常需要增强功能:

5.1、大多数勒索软件使用远程桌面协议(RDP)来解决传播问题,不会影响业务,也不会向公众开放3389端口。使用IPS、防火墙和其他设备保护3389端口。

5.2、尝试直接打开Windows防火墙并关闭未使用的高风险端口,如3389、445、139和135。

5.3、配置帐户锁定策略,以便在计算机上发生登录错误时锁定帐户。

5.4、每个服务器必须设置一个唯一的密码,并禁止弱密码(复杂性需要大小写、数字和特殊符号的混合)。

5.5、打开未知电子邮件的附件,下载解密软件,并为员工提供安全培训,以避免运行来自未知来源的程序。

5.6、对敏感数据执行定期远程备份,以防止数据损坏和丢失。

5.7、及时更新系统和应用程序版本,及时修补漏洞。

5.8、及时安装防病毒软件,并将其更新到最新的病毒库和引擎。

5.9、通过可以修改常规密码和非固定密码的扫描仪定期解决特殊密码问题。